SIMスワップ攻撃で電話番号は簡単に盗まれる

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「SIMスワップ攻撃を使って友人のWebサイトをハッキングしてみた」を再編集したものです。

SIMスワップ攻撃はどれほど簡単に仕掛けることができるだろうか?また、攻撃者は電話番号を乗っ取った後、何ができるのだろうか?結論から言うと、SIMスワップ攻撃を仕掛けるのは驚くほど容易で、攻撃者はあらゆることが実行可能となるのだ。

SIMスワッピングは、SIMハイジャック、あるいはSIMスワップ詐欺とも呼ばれる。これらの言葉を耳にしたことがあるかもしれない。しかし、多くの人は自分の身には起きないものだと考えてしまうだろう。実際、「自分は絶対にハッキングされない」、「なぜ自分が狙われるのかわからない」という声も聞く。しかし、悪意のある攻撃者は日々、膨大な数の攻撃を仕掛けており、私たち一般消費者もそのターゲットになっているのは事実である。これらのリスクを軽減するために、具体的な対策を講じてみてはどうだろうか。

具体的な対策方法は後述するが、まず、リスクそのものについての理解を深めるために、どのようにしてSIMスワップ攻撃をテストしたかを説明したい。現実に起きた事象は、サイバー攻撃を理解するのに役立つに違いない。実は昨年も同様のテストを行い、電話番号を使ってメッセンジャーアプリWhatsAppのアカウントがいかに簡単に乗っ取れるかを紹介した。被害者役となった同僚にとっては、とても良い教訓となったであろう。

今回のテストは私が学生時代から仲が良かった友人と実施した。ここでは彼の名を「ポール」と呼ぼう。サイバー攻撃の危険性を啓蒙するという大義と、未来の攻撃から人々を守るために、ポールに対してハッキングを試みてよいか尋ねたところ、彼は喜んでテストに参加してくれることとなった。

SIMスワッピングの仕組み

テストに必要なものは、ポールの本名と電話番号のみだ。彼は不動産仲介業を営み、英国で最も裕福な地域で高級物件を販売している。多くの会社がそうであるように、彼の連絡先はWebサイトに掲載されていた。さらに、簡単なインターネット検索やOSINT(Open Source Intelligence)と呼ばれる公開情報から、彼の詳細な個人情報が得られた。

本物の攻撃者のように、オンラインで見つけたポールの情報を記録した。また、ソーシャルメディアでのフォローや友達申請は避けた。実際には、攻撃者が標的とSNS上でつながりを持とうとする場合もあるが、今回の場合は既にポールについてよく知っているという前提であるため、あえて距離をとることにした。

InstagramやFacebookで公開された情報からポールに関する詳しい情報を得るのに、そう時間は掛からなかった。また、彼にとって意味のある日付や番号を特定するために、誕生日や年代的に興味のありそうなものを調査した。するとすぐに、誕生日の前後に複数のソーシャルメディアで公開された投稿を確認できた。それによって、ポールと彼の息子の誕生日がいとも簡単に特定できたのである。誕生日を特定するのに、小細工は必要ないと分かったので、これらの日付を記録し、次のテストに進んだ。

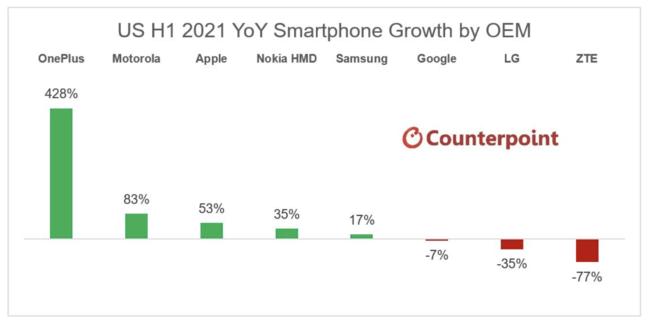

「5 major US wireless carriers vulnerable to SIM swapping attacks(SIMスワッピング攻撃に弱い、5つの有名な米国通信事業者)(英語のみ)」

英国のほとんどの人は、数社ある通信会社のいずれかと契約している。そのうちの一つからテストしてみたところ、初めにアタックした通信会社が正解であることが判明した。通信会社への問い合わせ方法を確認し、親切な担当者に連絡して、自らをポールと名乗り、本人確認に必要な電話番号を伝えた。

多くの通信会社では、あらかじめ設定されたPINコードのうち2桁を用いて本人認証を行う。クレジットカードの暗証番号や携帯電話のロック解除コードを記憶している人も多いだろう。これは頻繁に使用するがゆえに、体感的に記憶しておくタイプの情報といえる。

しかし、PINコードを記憶しておくほど通信会社へ頻繁に連絡している人は少ないのではないか。つまり、生年月日のように自分に関連して覚えやすい暗証番号を使用しているのではないか、とにらんだ。

結果、まさにその通りだった。何回チャンスがあるかわからなかったが、少なくとも一回以上はPINコードを試せるだろう。通信会社の本人確認プロセスの中で、まず、ポールの息子の誕生日である2011年の下2桁をとって「1」と「1」を伝えた。これは間違いであった。そして、親切な担当者は別の番号を試すよう促した。次に、ポールの誕生日である1982年から「8」と「2」を伝えた。すると、担当者は本人確認が問題なく完了したので、依頼の内容について話してほしいと伝えてきた。

そこで、自分の携帯電話が盗まれたこと、今のSIMカードを停止しなければならないこと、新しいSIMカードを購入したので、これを予備の携帯電話に移行したいこと、といった経緯を担当者に伝えた。予備の携帯電話に使えるよう、新しいSIMカードは既に準備してあった。新しいSIMカードの番号を担当者に伝えると、担当者はポールの電話番号が数時間以内に新しいSIMカードに移行されると回答した。

この時点で、ポールは携帯電話の電波がオフになり、テキスト・メッセージが届かなくなったことに気付いただろう。ただし、Wi-Fiに接続していればインターネットは利用できる。実際、通信会社に連絡した際には、ポールはオフィスにおり、携帯電話からインターネットに接続していた。

その後2時間が経過し、予備の携帯電話を何度か再起動させた後、ポールの電話番号へ完全にアクセスできるようになった。予備の携帯電話はポールの電話にすり替わったのである。通信会社の担当者の言葉通り、その予備の携帯電話から自分の電話へ発信すると、そこに「ポール」の名前が表示された。

しかし、これはほんの始まりに過ぎない。ここからが本当に危険なのだ。

攻撃の結果

ポールが異変に気付くのも時間の問題だと考えたため、彼のWebサイトにアクセスしてホストを確認したところ、人気のWebサイト作成ツールを利用していることが判明した。攻撃者がよく使う手段であるが、「パスワードを忘れた方はこちら」のリンクをクリックし、ポールのメールアドレスを入力した。アカウントへのアクセスを回復するよう依頼した場合に、何が起こるかを検証するためだ。

ポールはサイバー攻撃についてある程度知っていたので、二要素認証(2FA)を有効化していた。しかし、それはSMSのみでの認証であった。これもありがちなミスの一つだ。認証ページをクリックし、手続きを進めていくと、数秒のうちに予備の携帯電話のSMSに二要素認証のためのコードが届いた。Webサイトに戻ってコードを入力すると、いとも簡単にWebサイトのパスワードを変更できるようになったのだ。

同様のテストをポールのソーシャルメディアや、Webメールアカウントで行うこともできたが、十分な結果を得られたため、ここでテストを終えた。とはいうものの、私の巨大な顔写真を彼のWebサイトに載せれば、ポールに連絡した際に面白い会話ができるのではないかと考え実行した。言うまでもなく、彼の度肝を抜くと同時に、貴重な資産をいかに容易に奪えるかについて感心していたようだ。

SIMスワップ詐欺から身を守るには

この記事の読者は、自分のアカウントをどうやって守ればよいのか疑問に思っていることだろう。

以下に、SIMスワップ攻撃を防ぐ2つの主要な方法を紹介する。

•PINコードやパスワードに、自分の個人情報を含めない •可能であれば、SMSによる二要素認証を、認証アプリや物理セキュリティキーに置き換える

これらの対策を施していれば、今回のテストでアカウントを乗っ取ることはできなかっただろう。しかし、より重要な点は、彼のアカウントのパスワードを変更できなかったであろうということだ。パスワード情報が盗まれてしまうと、悪意のある攻撃者はアカウント保持者を閉め出すことができ、管理権限を取り戻すことができなくなってしまう。銀行口座、Eメール、ソーシャルメディアまで影響が及び、その結末は深刻なものとなる。

ポールの話に戻ると、SIMカードとWebサイトのアカウントを彼に返して、認証アプリの設定についてアドバイスを行い、通信会社のPINコードを誕生日から変更するよう促した。また、パスワード・マネージャーを用いて、PINコードを記憶しておく方法を教えた。加えて、重要な個人情報をソーシャルメディアに投稿するのを避け、投稿を閲覧できる人を制限するよう助言した。

[引用・出典元] I hacked my friend’s website after a SIM swap attack by Jake Moore 27 May 2021 - 11:30 AM https://www.welivesecurity.com/2021/05/27/i-hacked-friends-website-sim-swap-attack/

■関連サイト